Oglas

Kad su se krajem svibnja novi primjeri široko rasprostranjenog Locky ransomwarea počeli sušiti 2016, istraživači sigurnosti bili su sigurni da nismo vidjeli posljednji zlonamjerni softver koji šifrira datoteke varijanta.

Evo, bili su u pravu.

Od 19. lipnjath sigurnosni stručnjaci primijetili su milijune zlonamjernih poruka e-pošte poslanih s privitkom koji sadrže novu varijantu Locky ransomwarea. čini se da je evolucija zlonamjerni softver učinila opasnim Iza vašeg računala: 5 načina Ransomwarea u budućnosti će vas zarobitiRansomware je vjerojatno najgori zlonamjerni softver vani, a kriminalaca koji ga koriste postaju sve više napredno, evo pet zabrinjavajućih stvari koje bi uskoro mogle biti taoci, uključujući pametne domove i pametne automobili. Čitaj više , te ih prati izmijenjena taktika distribucije, šireći infekciju dalje nego što je ranije vidljivo.

Istraživači sigurnosti ne brinu samo Locky ransomware. Već su postojale druge inačice Lockyja, a čini se da distribucijske mreže povećavaju "proizvodnju" širom svijeta, bez posebne ciljeve na umu.

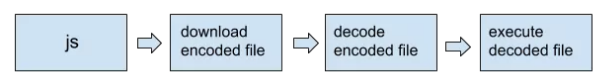

JavaScript Ransomware

2016. vidjela neznatan pomak u distribuciji zlonamjernog softvera Nemojte pasti lažima: Vodič za otkup i druge prijetnje Čitaj više . Korisnici interneta tek tek počinju razumijevati ekstremne prijeteće otkupne programe, ali to se već počelo razvijati kako bi što dulje ostalo ispod radara.

I premda zlonamjerni softver koji koristi dobro poznate okvire JavaScript nije neuobičajeno, sigurnosni stručnjaci bili su preplavljeni padom zlonamjernog softvera u prvom tromjesečju 2016. vodeći Eldona Sprickerhoffa u stanje:

"Čini se da je evolucija zlonamjernog softvera jednako brza i osjetljiva kao i svako okruženje u džungli, gdje opstanak i širenje idu ruku pod ruku. Autori su često kooptirali funkcionalnost iz različitih sojeva zlonamjernog softvera u sljedeće generacije koda - redovito uzorkujući učinkovitost i profitabilnost svake generacije. "

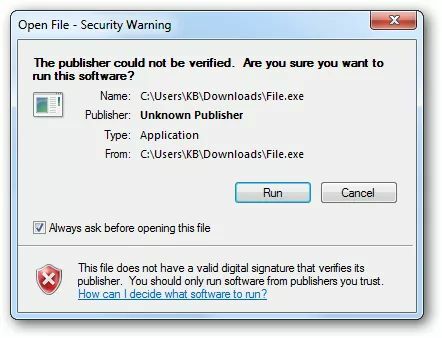

Pojava ransomwarea kodiranog u JavaScript predstavlja novi izazov za korisnike koji to pokušavaju izbjeći. Prije toga, ako ste slučajno preuzeli ili vam poslali zloćudnu datoteku, Windows će skenirati datotečni nastavak i odlučiti predstavlja li ova vrsta datoteke opasnost za vaš sustav ili ne.

Na primjer, kada pokušavate pokrenuti nepoznato.eXE datoteke, naići ćete na ovo upozorenje:

Ne postoji takvo zadano upozorenje s JavaScript-om JS proširenje datoteke - datoteke, što je dovelo do ogromnog broja korisnika koji bez razmišljanja kliknu, a zatim se drže zbog otkupnine.

Botnets i e-pošta od neželjene pošte

Ogromna većina ransomwarea šalje se putem zlonamjernih poruka e-pošte, koje se zauzvrat šalju u ogromnim količinama preko masivne mreže zaraženih računala, koja se obično naziva "botnet".

Ogromni porast Locky ransomwarea povezan je izravno s Necrus bonetnetom, koji je zabilježio prosjek 50,000 IP adrese zaražene svaka 24 sata tokom nekoliko mjeseci. Tijekom promatranja (od strane Anubis Networks), stopa infekcije ostala je stalna, sve do 28. ožujkath kad je bio veliki nalet, dosezanje 650,000 infekcije u periodu od 24 sata. Zatim se vratite poslu kao i obično, ali s polako opadajućom stopom infekcije.

1. lipnjast, Necrus je utihnuo. Špekulacije o tome zašto je botnet prošao tih je blag, premda je usredotočen na to uhićenje oko 50 ruskih hakera. Međutim, botnet je ponovno započeo poslovanje kasnije u toku mjeseca (oko 19th lipanj), slanjem nove varijante Locky milijunima potencijalnih žrtava. Na gornjoj slici možete vidjeti trenutačno širenje Necrus bonetne mreže - zabilježite na koji način izbjegava Rusiju?

Neželjena e-pošta uvijek sadrži privitak i smatra se da je važan dokument ili arhiva poslana s pouzdanog (ali krivotvorenog) računa. Nakon preuzimanja i pristupa dokumentu automatski će pokrenuti zaraženu makronaredbu ili drugu zlonamjernu skriptu i započinje proces šifriranja.

Bilo da su Locky, Dridex, CryptoLocker ili jedna od bezbrojnih inačica ransomwarea Virusi, špijunski softver, zlonamjerni softver itd. Objašnjeno: Razumijevanje internetskih prijetnjiKada počnete razmišljati o svim stvarima koje bi mogle poći po zlu prilikom pretraživanja Interneta, web počinje izgledati kao prilično zastrašujuće mjesto. Čitaj više , e-pošta od neželjene pošte i dalje je mreža za dostavu ransomwarea, jasno pokazuje koliko je ova metoda isporuke uspješna.

Pojavljuju se novi izazovi: Bart i RAA

JavaScript malware nije jedina prijetnja Ransomware nastavlja rast - kako se možete zaštititi? Čitaj više korisnici će se morati suprotstaviti u narednim mjesecima - iako imam još jedan JavaScript alat koji ću vam reći!

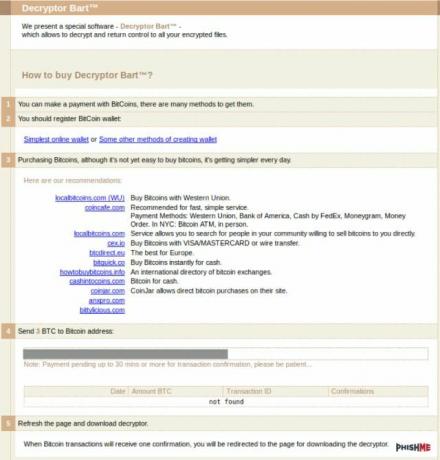

Prvo gore Bart infekcija koristi neke prilično standardne tehnike otkupa softvera, koristeći slično sučelje za plaćanje kao Locky i cilja glavni popis proširenja datoteka za šifriranje. Međutim, postoji nekoliko ključnih operativnih razlika. Dok većina ransomwarea treba birati dom na naredbeni i kontrolni poslužitelj radi zelenog svjetla za enkripciju, Bart nema takav mehanizam.

Umjesto toga, Brendan Griffin i Ronnie Tokazowski iz Phishmea vjerujem da se Bart oslanja na „Različit identifikator žrtve kako bi se akteru prijetnje pokazalo koji ključ za dešifriranje treba upotrijebiti za izradu aplikacije za dešifriranje za koju se pretpostavlja da je dostupna onim žrtvama koje plaćaju otkupnina ", što znači, čak i ako se zaraženi brzo odspoji s Interneta (prije nego što primi tradicionalnu naredbu i kontrolira napred), ransomware će i dalje šifrirati datoteka.

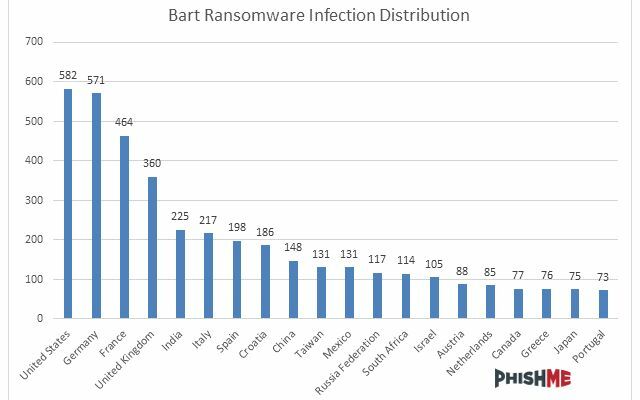

Dvije stvari izdvajaju Bartu: dešifriranje tražene cijene i specifični izbor ciljeva. Trenutačno stoji 3BTC (bitcoin), što u trenutku pisanja iznosi nešto manje od 2000 dolara! Što se tiče izbora meta, zapravo je više tko Bart ne cilj. Ako Bart utvrdi instalirani korisnički jezik ruski, ukrajinski ili bjeloruski, neće se koristiti.

Drugo gore, imamo RAA, još jedna inačica ransomwarea razvijena u potpunosti u JavaScript. RAA je zanimljiva njegova upotreba zajedničkih JavaScript knjižnica. RAA se distribuira putem zlonamjerne mreže e-pošte, kao što vidimo kod većine ranswarea, i obično se prerušava u Wordov dokument. Kad se datoteka izvrši, generira lažni Wordov dokument koji je, čini se, u potpunosti oštećen. Umjesto toga, RAA skenira dostupne pogone kako bi provjerio pristup i čitanje i pisanje, a ako bude uspješan, knjižnica Crypto-JS da započne šifriranje korisničkih datoteka.

Da biste dodali uvredu ozljeđivanju, RAA također snosi poznati program za krađu lozinke Pony, samo da bi se uvjerili da ste stvarno, stvarno sjebani.

Kontrola JavaScript zlonamjernog softvera

Srećom, unatoč očitoj prijetnji koju predstavlja zlonamjerni softver temeljen na JavaScript-u, potencijalnu opasnost možemo umanjiti nekim osnovnim sigurnosnim kontrolama i na našim računima e-pošte i u našim Office paketima. Koristim Microsoft Office, pa će se ovi savjeti usredotočiti na te programe, ali iste sigurnosne principe trebali biste primijeniti i na sve aplikacije koje koristite.

Onemogući makronaredbe

Prvo, makronaredbe možete onemogućiti da se automatski pokreću. Makronaredba može sadržavati kôd osmišljen za automatsko preuzimanje i izvršavanje zlonamjernog softvera, a da pritom ne realizirate. Pokazat ću vam kako to učiniti u programu Microsoft Word 2016, ali Proces je relativno sličan za sve ostale Office programe Kako se zaštititi od zlonamjernog softvera Microsoft WordJeste li znali da vaše računalo može biti zaraženo zlonamjernim dokumentima Microsoft Officea ili da biste mogli biti obrušeni da omogućite potrebne postavke da zaraze vaše računalo? Čitaj više .

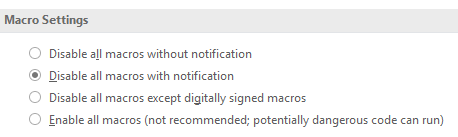

Kreni prema Datoteka> Opcije> Centar za pouzdanost> Postavke centra za pouzdanost. Pod, ispod Postavke makronaredbi imate četiri mogućnosti. Ja odlučim Onemogućite sve makronaredbe obavijesti, pa mogu odabrati da ga pokrenem ako budem siguran u izvor. Međutim, Microsoft savjetuje odabirOnemogući sve makronaredbe osim makronaredbi s digitalnim potpisom, u izravnom odnosu s širenjem Locky ransomwarea.

Prikaži proširenja, koristite drugačiji program

Ovo nije u potpunosti pouzdano, ali kombinacija dviju promjena možda će vas spasiti od dvostrukog klika na pogrešnu datoteku.

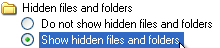

Prvo, morate omogućiti proširenja datoteka unutar Windows-a koja su prema zadanom skrivena.

U sustavu Windows 10 otvorite prozor Explorera i krenite na Pogled kartica. Ček Proširenja naziva datoteke.

U sustavu Windows 7, 8 ili 8.1 idite na Upravljačka ploča> Izgled i personalizacija> Opcije mape. Ispod Pogled pomaknite se prema dolje Napredne postavke dok ne uočite Sakrij ekstenzije za poznate vrste datoteka.

Ako ste slučajno preuzeli zlonamjernu datoteku prerušenu u nešto drugo, trebali biste moći uočiti proširenje datoteke prije izvršenja.

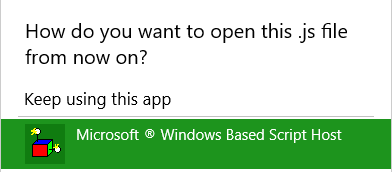

Drugi dio toga uključuje promjenu zadanog programa koji se koristi za otvaranje JavaScript datoteka. Vidite, kad komunicirate s JavaScript-om u vašem pregledniku, postoje brojne prepreke i okviri kojima se pokušava zaustaviti pustošenje vašeg zlonamjernog događaja. Jednom kada se nađete izvan svetosti preglednika i uđete u školjku Windows, mogu se dogoditi loše stvari kada se ta datoteka izvrši.

Kreni prema a JS datoteka. Ako ne znate gdje ili kako, unesite * JS na traci za pretraživanje programa Windows Explorer. Vaš bi se prozor trebao popuniti s sličnim datotekama:

Desnom tipkom miša kliknite datoteku i odaberite Svojstva. Trenutno se naša JavaScript datoteka otvara s Microsoft Windows Script Host. Pomičite se prema dolje dok ne pronađete blokčić za bilješke i pritisnite u redu.

Dupla provjera

Microsoft Outlook ne dopušta vam primanje datoteka određene vrste. To uključuje i .exe i .js i sprečava vas da nenamjerno unesete zlonamjerni softver na vaše računalo. Međutim, to ne znači da ne mogu i neće klizati na oba načina. Postoje tri vrlo jednostavna načina na koje se ransomware može prepakivati:

- Pomoću kompresije datoteke: zlonamjerni se kôd može arhivirati i šalje s različitim datotečnim nastavkom koji ne pokreće Outlookovo integrirano blokiranje privitka.

- Preimenujte datoteku: često susrećemo zlonamjerni kôd prerušen u drugu vrstu datoteke. Kako većina svijeta koristi neki oblik uredskog paketa, formati dokumenata su izuzetno popularni.

- Korištenje zajedničkog poslužitelja: ova je opcija malo vjerojatnija, ali ako se ugrozi zlonamjerna pošta s privatnog FTP-a ili sigurnog SharePoint poslužitelja. Kako bi poslužitelj bio na bijeloj listi u programu Outlook, privitak se ne bi smatrao zlonamjernim.

Pogledajte ovdje za potpuni popis od kojih se proširenja Outlook zadano blokiraju.

Stalna budnost

Neću lagati. Postoji sveprisutna prijetnja od zlonamjernog softvera kada ste na mreži - ali ne morate podlijegati pritisku. Razmislite o web lokacijama koje posjetite, računima na koje se prijavljujete i e-porukama koje dobijate. I iako znamo da je antivirusnom softveru teško održati korak sa zasljepljujućim nizom zlonamjernog softvera nestale inačice, preuzimanje i ažuriranje antivirusnog paketa trebali bi apsolutno činiti dio vašeg sustava obrana.

Je li vas pogodio ransomware? Jeste li dobili svoje datoteke natrag? Koji je ransomware bio? Javite nam što vam se dogodilo!

Slikovni krediti: Karta infekcije necrus botnet putem malwaretech.com, Bartovo sučelje za dešifriranje i trenutne infekcije po državama putem phishme.com

Gavin je stariji pisac za MUO. Također je urednik i SEO Manager za sestrino kripto fokusirano sedište MakeUseOf, Blocks Decoded. Ima BA (Hons) suvremeno pisanje s digitalnim umjetničkim praksama koje su pljačkale s Devonskih brda, kao i više od desetljeća profesionalnog iskustva u pisanju. Uživa u velikim količinama čaja.