Oglas

Prije tri tjedna, ozbiljno sigurnosno pitanje u OS X 10.10.4 je otkriveno. To samo po sebi nije osobito zanimljivo.

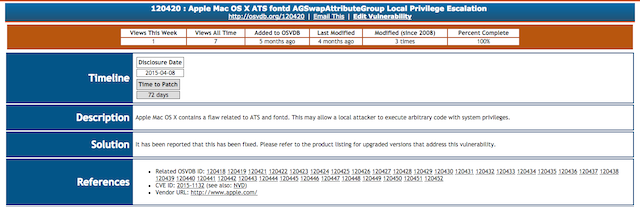

Otkrivene su sigurnosne ranjivosti u popularnim softverskim paketima cijelo vrijeme, a OS X nije iznimka. Otvorena baza podataka o ranjivosti (OSVDB) prikazuje najmanje 1100 ranjivosti označenih kao "OS X". Ali što je Zanimljiv je način na koji je otkrivena ta posebna ranjivost.

Umjesto da kaže Appleu i da im pruži vremena za otklanjanje problema, istraživač je odlučio svoj radni vijek objaviti na Internetu kako bi ga svi vidjeli.

Krajnji rezultat bila je utrka oružja između Applea i hakera u crnim šeširima. Apple je morao osloboditi zakrpu prije nego što je ranjivost bila naoružana, a hakeri su morali stvoriti eksploziju prije nego što se sustavi rizika dokopaju.

Moţete pomisliti da je odre particularena metoda razotkrivanja neodgovorna. Možete to čak nazvati neetičkim ili bezobzirnim. Ali to je složenije od toga. Dobrodošli u čudan, zbunjujući svijet otkrivanja ranjivosti.

Potpuno protiv odgovornog objavljivanja

Postoje dva popularna načina otkrivanja ranjivosti dobavljačima softvera.

Prvi se zove potpuno otkrivanje. Slično kao u prethodnom primjeru, istraživači odmah objavljuju svoju ranjivost u divljini, pružajući prodavačima apsolutno nikakvu priliku da izdaju popravak.

Drugi se zove odgovorno otkrivanjeili postupno otkrivanje. Ovdje istraživač kontaktira dobavljača prije nego što se ranjivost izda.

Obje strane dogovaraju se o vremenskom okviru u kojem istraživač obećava da neće objaviti ranjivost, kako bi pružio dobavljaču priliku da izgradi i pusti ispravku. Taj vremenski period može biti od 30 dana do godine, ovisno o ozbiljnosti i složenosti ranjivosti. Neke sigurnosne rupe nije moguće lako popraviti i zahtijevaju da se cijeli softverski programi obnove ispočetka.

Nakon što su obje strane zadovoljne proizvedenim popravkom, ranjivost se tada otkriva i daje im CVE broj. One jedinstveno identificiraju svaku ranjivost, a ranjivost se arhivira na mreži na OSVDB.

Ali što će se dogoditi ako istekne vrijeme čekanja? Pa, jedna od dvije stvari. Zatim će prodavač pregovarati o produženju s istraživačem. Ali ako istraživač nije zadovoljan načinom na koji je dobavljač reagirao ili se ponašao ili smatra da je zahtjev za proširenjem nerazuman, jednostavno ga može objaviti na mreži bez spremnog popravka.

U sigurnosnom polju se vode rasprave o tome koja je metoda razotkrivanja najbolja. Neki misle da je jedina etička i točna metoda potpuno otkrivanje. Neki smatraju da je najbolje dati prodavačima priliku da riješe problem prije nego što ga puste u divljinu.

Kako se ispostavilo, postoje neki uvjerljivi argumenti za obje strane.

Argumenti u korist odgovornog objavljivanja

Pogledajmo primjer gdje je najbolje upotrijebiti odgovorno otkrivanje.

Kada govorimo o kritičnoj infrastrukturi u kontekstu Interneta, teško je izbjeći razgovor o tome DNS protokol Kako promijeniti svoje DNS poslužitelje i poboljšati internetsku sigurnostZamislite ovo - probudite se jednog lijepog jutra, sipate si šalicu kave i sjednete za svoje računalo da biste započeli sa svojim poslom za dan. Prije nego što zapravo dođete ... Čitaj više . To je ono što nam omogućuje da prevedemo ljude čitljive web adrese (poput makeuseof.com) u IP adrese.

DNS sustav je nevjerojatno kompliciran, i to ne samo na tehničkoj razini. Mnogo je povjerenja u ovaj sustav. Vjerujemo da će nas, kada upišemo web adresu, poslati na pravo mjesto. Jednostavno je puno jačanja integriteta ovog sustava.

Ako je netko mogao miješati ili kompromitirati DNS zahtjev, postoji velika mogućnost štete. Na primjer, mogli bi poslati ljude na lažne internetske stranice bankarstva, omogućujući im tako da dobiju njihove podatke o internetskom bankarstvu. Mogli su presresti e-poštu i internetski promet putem napada napada čovjeka i pročitati sadržaj. Oni bi u osnovi mogli narušiti sigurnost interneta u cjelini. Zastrašujuće stvari.

Dan Kaminsky je ugledni sigurnosni istraživač s dugim životopisom pronalaženja ranjivosti u dobro poznatom softveru. Ali on je najpoznatiji po otkriću možda 2008. godine najteža ranjivost u DNS sustavu ikada pronađen. Ovo bi omogućilo nekome da lako izvede trovanje predmemorijom (ili DNS prevara) napad na DNS poslužitelj imena. Više tehničkih detalja ove ranjivosti objašnjeno je na konferenciji Def Con 2008.

Kaminsky, svjestan posljedica otpuštanja tako teške manjkavosti, odlučio ga je otkriti dobavljačima DNS softvera koji su pogođeni ovom bugom.

Bio je pogođen niz glavnih DNS proizvoda, uključujući one koje su izgradili Alcatel-Lucent, BlueCoat Technologies, Apple i Cisco. Problem je također utjecao na brojne DNS implementacije koje su isporučene s nekim popularnim Linux / BSD distribucijama, uključujući one za Debian, Arch, Gentoo i FreeBSD.

Kaminski im je dao 150 dana da izrade popravku i radio je s njima u tajnosti kako bi im pomogao da razumiju ranjivost. Znao je da je ovo pitanje toliko ozbiljno, a potencijalne štete toliko velike da bi to mogle biti nevjerojatno nesmotreno objaviti ga bez davanja dobavljačima priliku za izdavanje krpica.

Usput, ranjivost je bila procurilo slučajno zaštitna tvrtka Matsano u postu na blogu. Članak je skinut, ali zrcaljen je i dan nakon objave podvig Ovako vas mrze: Mračni svijet setove eksploatacijePrevaranti mogu koristiti softverske pakete za iskorištavanje ranjivosti i stvaranje zlonamjernog softvera. Ali što su ovi kompleti za eksploataciju? Odakle dolaze? I kako ih se može zaustaviti? Čitaj više stvoreno je.

Kaminsky ranjivost DNS-a u konačnici sažima srž argumenata u korist odgovornog, postupnog otkrivanja. Neke ranjivosti - poput ranjivosti od nula dana Što je ranjivost od nule? [MakeUseOf objašnjava] Čitaj više - toliko su značajni da bi javno puštanje na slobodu prouzročilo značajnu štetu.

No, tu je i uvjerljiv argument koji se ne daje unaprijed upozorenje.

Slučaj za potpuno otkrivanje

Oslobađajući ranjivost na otvorenom, otključavate okvir pandorine u kojoj nesretni pojedinci mogu brzo i lako proizvesti eksploataciju i ugroziti ranjive sustave. Pa, zašto bi se netko odlučio na to?

Postoji nekoliko razloga. Prvo, dobavljači često prilično sporo reagiraju na sigurnosne obavijesti. Učinkovito forsirajući ruku oslobađajući ranjivost u divljinu, više su motivirani za brzo reagiranje. Još gore, neki su skloni ne objavljivati Zašto tvrtke kršenja kršenja mogu biti dobra stvarUz toliko informacija na mreži, svi se brinemo o potencijalnim narušavanjima sigurnosti. Ali ta se kršenja mogu zadržati u tajnosti u SAD-u kako bi vas zaštitila. Zvuči ludo, pa što se događa? Čitaj više činjenica da su isporučivali ranjiv softver. Potpuno otkrivanje prisiljava ih da budu pošteni prema svojim kupcima.

No također omogućuje potrošačima da se informirano odluče žele li nastaviti koristiti određeni, ranjivi dio softvera. Zamislila bih da većina ne bi.

Što dobavljači žele?

Prodavači doista ne vole potpuno objavljivanje.

Uostalom, to je za njih nevjerojatno loš PR, a njihove kupce dovodi u rizik. Pokušali su potaknuti ljude na odgovorno otkrivanje ranjivosti kroz programe bučnih nagrada. To su bili izuzetno uspješni jer je Google platio 1,3 milijuna dolara samo u 2014. godini.

Iako je vrijedno naglasiti da su neke tvrtke - poput Oraclea Oracle želi da im prestanete slati bugove - evo zašto je to ludoOracle je u vrućoj vodi zbog pogrešno postavljenog bloga šefa osiguranja, Mary Davidson. Ova demonstracija načina na koji se Oracle sigurnosna filozofija udaljava od glavnog toka nije dobro primljena u sigurnosnoj zajednici ... Čitaj više - obeshrabriti ljude da obavljaju sigurnosna istraživanja na svom softveru.

Ali još uvijek će biti ljudi koji inzistiraju na korištenju cjelovitog otkrivanja, bilo zbog filozofskih razloga, bilo zbog vlastitog zabavljanja. Nijedan program za obuzdavanje kukaca, ma koliko velikodušan, ne može mu se suprotstaviti.

Matthew Hughes je programer i pisac softvera iz Liverpoola u Engleskoj. Rijetko se nađe bez šalice jake crne kave u ruci i apsolutno obožava svoj Macbook Pro i svoj fotoaparat. Njegov blog možete pročitati na http://www.matthewhughes.co.uk i slijedite ga na twitteru na @matthewhughes.