Oglas

Do sada bismo svi trebali biti svjesni opasnosti od osiguravanja mreža s WEP-om, koji Prije sam demonstrirao kako možete hakirati za 5 minuta Kako razbiti vlastitu WEP mrežu da saznate koliko je ona zapravo nesigurnaStalno vam govorimo da je korištenje WEP-a za 'osiguranje' vaše bežične mreže stvarno luda igra, ali ljudi to i dalje čine. Danas bih vam želio pokazati koliko je zapravo WEP nesiguran, do... Čitaj više . Savjet je oduvijek bio da koristite WPA ili WPA2 za osiguranje svoje mreže, s dugom lozinkom koja se ne može hakirati grubom silom.

Pa, pokazalo se da u većini usmjerivača postoji značajan backdoor koji se može iskoristiti – u obliku tehnologije tzv. WPS. Čitajte dalje kako biste saznali kako hakiranje funkcionira, kako testirati vlastitu mrežu i što možete učiniti da ga spriječite.

Pozadina

Sam WPA je prilično siguran. Zaporka se može probiti samo grubom silom, tako da je realno hakirati samo ako ste odabrali slabu šifru od jedne riječi.

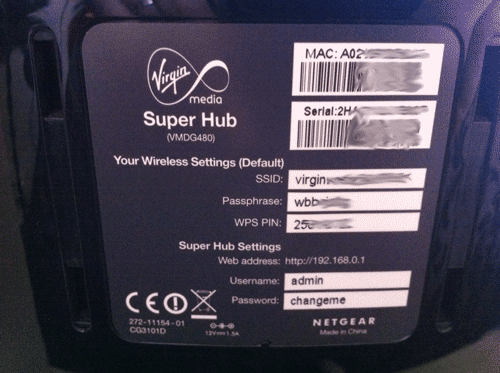

WPS je, s druge strane, tehnologija ugrađena u većinu wifi usmjerivača koja vam omogućuje da jednostavno zaobiđete WPA lozinku bilo pomoću fizičkog PIN-a koji je napisan sa strane usmjerivača ili gumba koji možete pritisnuti na oba uređaja kako biste se uparili ih.

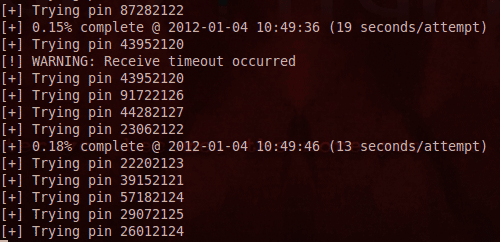

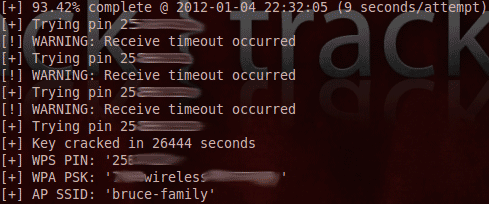

Ispostavilo se da je WPS PIN – oskudni 8-znamenkasti brojčani kod – vrlo je osjetljiv na napade grube sile. Pod pretpostavkom osjetljivog usmjerivača i dobrog signala, WPS PIN se može hakirati za samo 2 sata. Nakon što se dobije WPS PIN, otkriva se i WPA šifra.

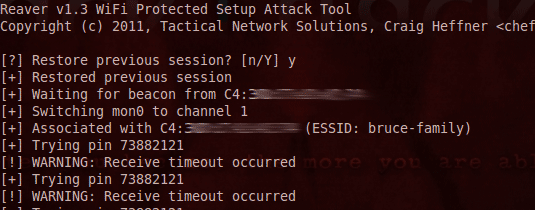

Otimač, objavio Craig Heffner i dostupno za preuzimanje na Google Code, praktična je implementacija koju možete usmjeriti i pucati na održive mreže. Evo video o tome na djelu (preskočite na kraj ako želite samo vidjeti cijelu šifru otkrivenu napadaču):

Stefan Viehböck također otkrili istu ranjivost neovisno i izdao je sličan alat koji možete preuzeti. Evo videa Stefanove aplikacije u akciji:

Ublažavanje napada

Postoji nekoliko metoda za ublažavanje napada. Prvi je da potpuno onemogućite WPS opciju na vašem usmjerivaču. Nažalost, to nije moguće na svakom usmjerivaču i obično je omogućeno prema zadanim postavkama, tako da su korisnici koji nisu tehnički upućeni ovdje osjetljivi.

I ne samo to, već sam to pronašao na svom ruteru, opciju da ONEMOGUĆI WPS PIN zapravo nije onemogućio PIN koji je napisan sa strane usmjerivača - samo korisnički definiran PIN. citiram:

Kada je onemogućeno, korisnici i dalje mogu dodati bežičnog klijenta putem WPS-a s metodom Push Button ili PIN Number.

Stoga se u nekim slučajevima čini da je ovo trajna stražnja vrata koja se ne mogu ublažiti samo korisničkim postavkama.

Druga opcija je potpuno onemogućiti bežičnu mrežu na osjetljivim uređajima, iako je očito ovo neće biti održiva opcija za većinu korisnika kojima je potrebna Wi-Fi funkcionalnost za prijenosna računala i mobitele uređaja.

Napredni korisnici među vama možda u ovom trenutku razmišljaju o filtriranju MAC adresa kako bi postavili popis specifičnih uređajima kojima je dopušteno da se pridruže mreži – ali to se lako može zaobići lažiranjem MAC adrese dopuštene uređaj.

Konačno, uređaji mogu pokrenuti zaključavanje kada se otkriju uzastopni neuspjeli pokušaji. To ne ublažava napad u potpunosti, ali značajno povećava vrijeme potrebno za njegovo dovršenje. Vjerujem da Netgear usmjerivači imaju ugrađen automatski blok od 5 minuta, ali u mom testiranju to je samo povećalo potrebno vrijeme napada na najviše jedan dan.

Ažuriranje firmvera moglo bi povećati vrijeme blokiranja uređaja, čime bi se eksponencijalno povećalo ukupno vrijeme potrebno za napad), ali ovo bi trebao biti ili pokrenut od strane korisnika (malo vjerojatno za većinu korisnika) ili izveden automatski kada se usmjerivač ponovno pokrene (kao što je često slučaj s kabelom usluge).

Isprobajte sami

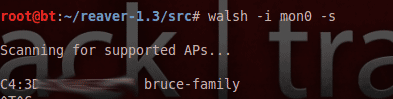

Za one koji žele testirati svoje kućne postavke na ranjivost, možete dobiti najnoviji kod od projekt Reaver na Google Code. Trebat će vam neki okus Linuxa da ga testirate (predlažem Povratak), kao i karticu koja omogućuje promiskuitetno praćenje wifi-ja i odgovarajući softverski paket upravljačkih programa/aircrack. Ako ste mogli pratiti moj zadnji tutorial na WEP pucanje Kako razbiti vlastitu WEP mrežu da saznate koliko je ona zapravo nesigurnaStalno vam govorimo da je korištenje WEP-a za 'osiguranje' vaše bežične mreže stvarno luda igra, ali ljudi to i dalje čine. Danas bih vam želio pokazati koliko je zapravo WEP nesiguran, do... Čitaj više , i ovo će uspjeti.

Nakon preuzimanja paketa, idite do imenika i upišite (zamjenjujući XXXX trenutnim brojem verzije ili zapamtite da možete pritisnuti TAB kako bi konzola automatski dovršila naredbu za vas s odgovarajućim imenom datoteke):

tar -xvf reaver-XXXXX.tar.gz cd reaver-XXXX/src. ./konfigurirati. napraviti. napraviti instalaciju. airmon-ng start wlan0.

Trebali biste vidjeti nešto o stvaranju mon0 sučelja. Za skeniranje odgovarajućih mreža koristite:

walsh -i mon0.

i da biste započeli napad napadača, upišite (zamijenjen BSSID heksadecimalnim BSSID-om ciljne mreže):

reaver -i mon0 -b BSSID -vv -d 0 --ignore-locks.

Podrazumijeva se da bi ovo bilo a teško žičano kazneno djelo prijevare za izvođenje na bilo kojoj mreži za koju nemate izričito dopuštenje za testiranje.

Rješavanje problema

Svakako provjerite wiki Reaver za potpunija FAQ. Najčešći problem koji sam otkrio bio je ili preslab signal, što znači da potpuno WPS rukovanje nikada ne bi moglo biti dovršen ili se isti PIN ponavlja zajedno s timeoutom – to je bilo zbog 5 minuta usmjerivača zaključavanje.

Ipak sam ostavio softver da radi i nakon nekog vremena pokušao bi još nekoliko PIN-ova, dok moja kućna mreža nije bila razbijen u manje od 8 sati i otkrivena je šifra od 20 alfanumeričkih mješovitih interpunkcijskih znakova koju sam marljivo postavio na zaslonu.

Trebate li biti zabrinuti?

Ovo je još uvijek vrlo novi napad, ali važno je da ste svjesni opasnosti i znate kako se zaštititi. Ako smatrate da je vaš usmjerivač ranjiv i imate broj za podršku na koji možete nazvati, predlažem da ih pitate koliko će dugo trajati dok ne bude dostupno odgovarajuće ažuriranje firmvera ili kako možete krenuti s procesom nadogradnje ako je dostupno već.

Neki će korisnici moći lako spriječiti ovaj napad jednostavnom izmjenom postavki, ali za velike broj usmjerivača koji se koriste ovo je trajni backdoor za koji će samo ažuriranje firmvera ublažiti nešto.

Javite nam u komentarima ako imate bilo kakvih pitanja ili ste uspjeli ovo isprobati na vlastitom wifiju.

James je diplomirao umjetnu inteligenciju i ima CompTIA A+ i Network+ certifikat. On je glavni programer MakeUseOf-a, a svoje slobodno vrijeme provodi igrajući VR paintball i društvene igre. Od malih nogu izrađuje računala.