Oglas

Potpisivanje koda praksa je kriptografskog potpisivanja dijela softvera kako bi operativni sustav i njegovi korisnici mogli provjeriti je li sigurno. Potpisivanje koda funkcionira uglavnom. Većinu vremena samo ispravan softver koristi svoj odgovarajući kriptografski potpis.

Korisnici mogu sigurno preuzeti i instalirati, a programeri štite reputaciju svog proizvoda. Međutim, hakeri i distributeri zlonamjernog softvera koriste taj točan sustav kako bi pomogli zlonamjernom kodu da prođe mimo antivirusnih paketa i drugih sigurnosnih programa.

Kako funkcioniraju zlonamjerni softver i ransomware s potpisom koda?

Što je zlonamjerni softver s potpisom koda?

Kad je softver potpisan kodom, to znači da softver ima službeni kriptografski potpis. Tijelo za ovjeravanje (CA) izdaje softveru potvrdu da je softver zakonit i siguran za upotrebu.

Što je još bolje, vaš se operativni sustav brine za certifikate, provjeru koda i provjeru, tako da ne morate brinuti. Na primjer, Windows koristi ono što je poznato kao

lanac certifikata. Lanac certifikata sastoji se od svih certifikata potrebnih za osiguranje softvera koji je legitiman u svakom koraku.„Lanac certifikata sastoji se od svih certifikata potrebnih za potvrđivanje predmeta koji je identificiran krajnjim certifikatom. U praksi to uključuje završni certifikat, potvrde posredničkih certifikata i certifikat korijenskog certifikata kojem vjeruju sve strane u lancu. Svaki posredni CA u lancu sadrži certifikat koji je izdao CA jednu razinu iznad njega u hijerarhiji povjerenja. Root CA izdaje certifikat za sebe. "

Kad sustav radi, možete vjerovati softveru. Sustav potpisivanja CA i koda zahtijeva ogromnu količinu povjerenja. Pored toga, zlonamjerni softver je zlonamjeran, nepouzdan i ne bi trebao imati pristup certifikacijskom tijelu ili potpisivanju koda. Srećom, u praksi to tako funkcionira i sustav.

Sve dok programeri i hakeri zlonamjernog softvera ne mogu naći put.

Hakeri kradu certifikate od tijela certifikata

Vaš antivirus zna da je zlonamjerni softver štetan jer ima negativan učinak na vaš sustav. Aktiviraju upozorenja, korisnici prijavljuju probleme, a antivirus može stvoriti potpis zlonamjernog softvera kako bi zaštitio ostala računala pomoću istog antivirusnog alata.

Međutim, ako programeri zlonamjernog softvera mogu potpisati svoj zlonamjerni kod službenim kriptografskim potpisom, ništa se od toga neće dogoditi. Umjesto toga, zlonamjerni softver s potpisom koda proći će kroz ulazna vrata jer će vaš antivirus i operativni sustav otkriti crveni tepih.

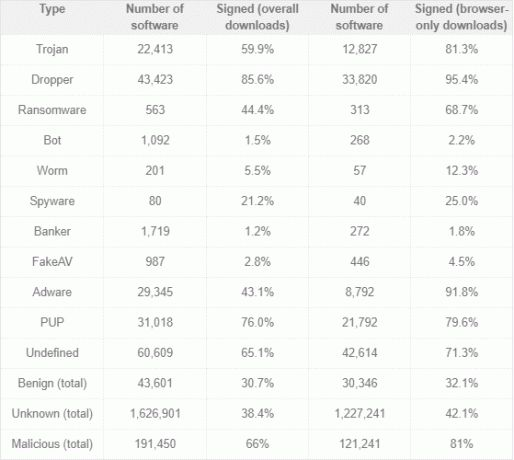

Trend Micro istraživanje utvrdili da postoji čitavo tržište zlonamjernog softvera koji podržava razvoj i distribuciju zlonamjernog softvera s potpisom kodova. Operatori zlonamjernog softvera imaju pristup važećim potvrdama koje koriste za potpisivanje zlonamjernog koda. Sljedeća tablica prikazuje količinu zlonamjernog softvera pomoću potpisivanja koda da bi se izbjeglo antivirusno stanje od travnja 2018. godine.

Istraživanje Trend Micro-a otkrilo je da je oko 66 posto uzoraka zlonamjernog softvera potpisano kodom. Nadalje, određene vrste zlonamjernog softvera dolaze s više slučajeva potpisivanja koda, poput Trojana, droppers i ransomwarea. (Ovdje su sedam načina za izbjegavanje napada ransomwarea 7 načina da se izbjegne pogodak RansomwareaRansomware vam može doslovno uništiti život. Radite li dovoljno da ne biste izgubili svoje osobne podatke i fotografije na digitalno iznuđivanje? Čitaj više !)

Odakle potječu potvrde za potpisivanje kodova?

Distributeri i programeri zlonamjernog softvera imaju dvije mogućnosti u vezi sa službeno potpisanim kodom. Certifikati su ukradeni od strane certifikacijskog tijela (izravno ili za preprodaju), ili haker može pokušati oponašati zakonitu organizaciju i lažirati njihove zahtjeve.

Kao što biste očekivali, Tijelo za certifikate je mučljiv cilj za svakog hakera.

Nisu samo hakeri potaknuti porast zlonamjernog softvera s potpisom koda. Navodno beskrupulozni dobavljači s pristupom legitimnim certifikatima prodaju i pouzdane certifikate za potpisivanje koda i programerima i distributerima zlonamjernog softvera. Tim sigurnosnih istraživača sa Sveučilišta Masaryk u Češkoj i Centra za cybersecurity Maryland (MCC) otkrili četiri organizacije koje prodaju [PDF] Microsoft Authenticode certifikati anonimnim kupcima.

"Nedavna mjerenja ekosustava certifikata Windows za potpisivanje koda istaknuli su različite oblike zloupotrebe koji omogućavaju autorima zlonamjernog softvera da stvaraju zlonamjeran kôd s važećim digitalnim potpisima."

Jednom kada programer zlonamjernog softvera ima Microsoft Authenticode certifikat, može potpisati bilo koji zlonamjerni softver u pokušaju negiranja Windows sigurnosnog potpisivanja kôda i zaštite temeljene na certifikatu.

U drugim slučajevima, umjesto da krade certifikate, haker će ugroziti poslužitelj za izradu softvera. Kad se nova verzija softvera objavi u javnosti, ona ima legitimni certifikat. No, haker može uključiti i njihov zlonamjerni kod u postupak. O nedavnom primjeru ove vrste napada možete pročitati dolje.

3 primjera zlonamjernog softvera s potpisom kodova

Dakle, kako izgleda zlonamjerni softver s potpisom koda? Evo tri primjera zlonamjernog softvera s potpisom koda:

- Stuxnet zlonamjerni softver. Zlonamjerni softver odgovoran za uništavanje iranskog nuklearnog programa upotrijebio je za propagaciju dva ukradena certifikata, zajedno s četiri različita podviga koji se obavljaju nula dana. Certifikati su ukradeni od dvije odvojene tvrtke - JMicron i Realtek - koje su dijelile jednu zgradu. Stuxnet je koristio ukradene certifikate kako bi izbjegao tada novouvedeni Windows zahtjev da svi vozači zahtijevaju provjeru (potpisivanje vozača).

- Kršenje Asusovog poslužitelja. Negdje između lipnja i studenog 2018., hakeri su prekršili Asusov poslužitelj koji tvrtka koristi za poticanje ažuriranja softvera korisnicima. Istraživači u laboratoriju Kaspersky otkrio da oko 500.000 Windows strojeva primilo je zlonamjerno ažuriranje prije nego što je itko shvatio. Umjesto da kradu certifikate, hakeri su svoj zlonamjerni softver potpisali zakonitim Asusovim digitalnim certifikatima prije nego što je softverski poslužitelj distribuirao ažuriranje sustava. Srećom, zlonamjerni je softver bio visoko ciljan, tvrdo kodiran za pretraživanje 600 određenih strojeva.

- Zlonamjerni softver plamen. Modularna inačica zlonamjernog softvera Flame cilja na zemlje Bliskog Istoka, lažno potpisanim certifikatima kako bi izbjegla otkrivanje. (Što je, uostalom, modularni zlonamjerni softver Modularni zlonamjerni softver: novi prikriveni napad krade vaše podatkeZlonamjerni softver je postao teže detektirati. Što je modularni zlonamjerni softver i kako zaustaviti pustoš na računalu? Čitaj više ?) Razvojni programeri Plamena iskoristili su slab kriptografski algoritam kako bi lažno potpisivali potvrde za potpisivanje koda, čineći da izgleda kao da ih je Microsoft potpisao. Za razliku od Stuxneta koji je nosio destruktivan element, Flame je alat za špijunažu, traženje PDF-ova, AutoCAD datoteka, tekstualnih datoteka i ostalih važnih vrsta industrijskih dokumenata.

Kako izbjeći zlonamjerni softver sa potpisom kodova

Tri različite inačice zlonamjernog softvera, tri različite vrste napada potpisivanja koda. Dobra vijest je da je većina ovog zlonamjernog softvera, barem u ovom trenutku, visoko ciljana.

Nadogled je da zbog uspjeha takvih verzija zlonamjernog softvera koristi potpisivanje koda da bi se to izbjeglo otkrivanje, očekujte da će više programera zlonamjernog softvera koristiti tehniku da bi se uvjerili da su njihovi napadi uspješna.

Uz sve to, zaštita od zlonamjernog softvera potpisanog kodom izuzetno je teška. Ažuriranje sustava i antivirusnog paketa je neophodno, izbjegavajte klikove na nepoznate veze i dvaput provjerite gdje vas vodi neka veza prije nego što je slijedite.

Osim ažuriranja vašeg antivirusa, provjerite naš popis kako možete izbjeći zlonamjerni softver Antivirusnog softvera nije dovoljno: 5 stvari koje morate učiniti kako biste izbjegli zlonamjerni softverBudite sigurni i sigurni na mreži nakon instaliranja antivirusnog softvera, slijedite ove korake za sigurnije računalstvo. Čitaj više !

Gavin je stariji pisac za MUO. Također je urednik i SEO Manager za sestrino kripto fokusirano sedište MakeUseOf, Blocks Decoded. Ima BA (Hons) suvremeno pisanje s digitalnim umjetničkim praksama koje su pljačkale s Devonskih brda, kao i više od desetljeća profesionalnog pisanja. Uživa u velikim količinama čaja.