Oglas

Proizvođači procesora izdržavaju otprilike nekoliko mjeseci. velike ranjivosti Spectre i Meltdown-a uzdrmao računski svijet. A onda, ako ranjivosti nisu bile dovoljno loše, zakrpe su uklonjene kako bi riješile probleme nastale s vlastitim nizom problema. Biti će neko vrijeme dok efekti Spectre / Meltdown ne izblijede.

AMD čipovi nisu bili netaknuti. Što je još gore, istraživači u ožujku 2018. tvrde da su pronašli niz novih kritičnih ranjivosti specifičnih za AMD. Međutim, neki ljudi u tehnološkom svijetu nisu sigurni. Postoji li istina u izvještajima o kritičnim ranjivostima u Procesori AMD Ryzen Što je tako dobro u vezi s novim AMD-om Ryzen?AMD Ryzen je upravo sletio, a svijet CPU-a upravo je postao zanimljiv. Što se tiče hipea i da li je to za vas? Čitaj više ? Pogledajmo dosadašnju priču

Kritične ranjivosti i iskoristiva pozadina

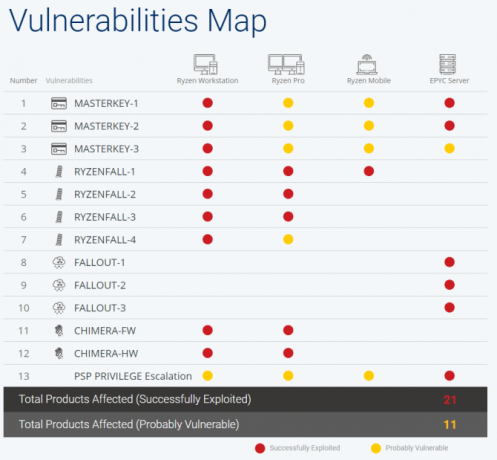

Izraelska sigurnosna tvrtka CTS Labs otkrila je 13 kritičnih ranjivosti. Ranjivosti utječu na AMD-ove radne stanice Ryzen, Ryzen Pro, Ryzen mobilnu arhitekturu i EPYC poslužitelje. Nadalje, ranjivosti imaju sličnosti sa Spectre / Meltdown i mogu omogućiti napadaču pristup privatnim podacima, instaliranje zlonamjernog softvera ili pristup kompromitiranom sustavu.

Ranjivosti procesora proizlaze iz dizajna AMD-ovog zaštitnog procesora, sigurnosne značajke CPU-a koja omogućuje sigurno pohranjivanje ključeva za šifriranje, lozinki i drugih izuzetno osjetljivih podataka. To, u kombinaciji s nedostatkom dizajna AMD-ovog čipseta Zen koji povezuje procesor s drugim hardverskim uređajima.

„Ovaj sastavni dio većine AMD-ovih proizvoda, uključujući radne stanice i poslužitelje, trenutno se isporučuje s višestrukim sigurnosne ranjivosti koje mogu omogućiti zlonamjernim akterima trajno instaliranje zlonamjernog koda unutar Secure Processor-a sebe."

Jesu li te ranjivosti stvarne?

Da, vrlo su stvarne i dolaze u četiri okusa:

- Ryzenfall: Omogućuje zlonamjeran kôd da preuzme potpunu kontrolu nad AMD Secure Processor

- Ispasti: Omogućuje napadaču da čita i piše u zaštićena područja memorije poput SMRAM-a

- Himera: "Dvostruka" ranjivost, s jednom manjkom firmware-a i jednim hardverskim promašajem koji omogućava ubrizgavanje zlonamjernog koda izravno u AMD Ryzen čipset; zlonamjerni softver temeljen na čipsetu izbjegava gotovo sva sigurnosna rješenja krajnje točke

- Glavni ključ: Iskorištava više ranjivosti u firmwareu AMD Secure Processor kako bi omogućio pristup Secure Processor-u; omogućava iznimno postojani postojani zlonamjerni softver temeljen na čipsetu kako bi izbjegao sigurnost; mogao dopustiti fizičko oštećenje uređaja

Na blogu o sigurnosti CTS laboratorija stoji, "Napadači bi mogli upotrebljavati Ryzenfall da bi zaobišli Windows Credential Guard, ukrali mrežne vjerodajnice i zatim se potencijalno proširila čak i vrlo sigurnom Windows korporativnom mrežom […] Napadači bi mogli upotrijebiti Ryzenfall u suradnji s Masterkey za instaliranje trajnog zlonamjernog softvera na sigurnom procesoru, izlažući kupcima rizik tajnih i dugoročnih industrijskih špijunaža."

Ostali istraživači sigurnosti brzo su potvrdili nalaze.

Bez obzira na hype oko izdanja, bugovi su stvarni, točno opisani u njihovom tehničkom izvješću (koje nije javni afaik), a njihov eksploatacijski kod djeluje.

- Dan Guido (@dguido) 13. ožujka 2018

Nijedna ranjivost ne zahtijeva fizički pristup uređaju ili bilo kakve dodatne upravljačke programe. Međutim, one zahtijevaju privilegije lokalnog administratora stroja, tako da postoji određeni predah. I suočimo se s tim, ako netko ima direktan korijenski pristup vašem sustavu, već ste u svijetu boli.

U čemu je onda problem?

Pa, nitko stvarno nije čuo za CTS laboratorije. Što samo po sebi nije problem. Male tvrtke neprestano obavljaju izvrsna istraživanja. Radije je to kako su CTS Labs otkrili ranjivosti u javnosti. Standardno sigurnosno otkrivanje traži od istraživača da ranjivoj tvrtki daju najmanje 90 dana da isprave problem prije nego što će s javnošću osjetiti nalaze.

CTS Labs dali su AMD nevjerojatnih 24 sata prije nego što su postavili svoje web mjesto amdflaws [Broken URL Removed]. A to je privuklo značajan groz od sigurnosne zajednice. Nije to samo web mjesto. Način na koji su predstavljene ranjivosti također je crtao problem. Web-lokacija s informacijama o ranjivosti sadrži intervju s jednim od istraživača, pun je infografike i ostalih medija, ima uzbudljiva i upečatljiva imena za izdanja i čini se da su precvjetani za objavljivanje izdanja ranjivost. (Ranjivost su AMD-u dali manje od 24 sata da se isprave, napamet!)

CTS laboratorije također su svoj razlog objavile za to. Direktor CTS-a CTS-a Ilia Luk-Zilberman objašnjava da "trenutna struktura" odgovornog otkrivanja "ima vrlo ozbiljan problem." Nadalje, oni "Mislite da je teško vjerovati da smo jedina grupa na svijetu koja ima ove ranjivosti, s obzirom na to tko su danas akteri u svijetu." Vas limenka pročitajte cijelo pismo ovdje [PDF].

TL; DR: CTS Labs vjeruje da rok čekanja od 30/60/90 dana produžava opasnost za već ranjive potrošače. Ako istraživači odmah otkriju to, to primorava ruku kompanije da odmah reagira. U stvari, njihov je prijedlog da se koristi provjera treće strane, kao što su CTS Labs učinili s Danom Guidom (čija je potvrda Tweet povezana), ali nešto što se već događa.

Kraće AMD zaliha

Ostali su istraživači umanjili ozbiljnost nedostataka zbog potrebne razine pristupa sustavu. Bilo je i dodatnih pitanja u vezi s vremenom izvještaja s obzirom na to da je nastala dionica kratkoročne prodaje Viceroy Research izdavali su izvještaj izjavljujući da bi dionice kompanije AMD mogle izgubiti svu svoju vrijednost. Dionice AMD-a doista su se pretrpile, podudarajući se s objavom izvještaja o ranjivosti CTS Labs, ali su dan završile veće nego ranije.

Linux-kernel vodeći programer Linus Torvalds također vjeruje da je CTS Labs pristup nemaran, navodeći "Da, to više liči na manipuliranje dionicama nego na sigurnosni savjeti za mene. " Torvalds također žali nepotrebnu užurbanost oko izdanja, tvrdeći da istraživači sigurnosti "Izgledaju kao klaunovi zbog to."

Torvaldsova renta nije bez presedana. Ali u pravu je. Nalazi se i na stražnjoj strani drugog "sigurnosnog upozorenja" koji zahtijeva i strašan SSH i strašnu root lozinku za rad. Torvalds (i drugi sigurnosni istraživači i programeri) tvrde da ponekad samo zato što neki promašaj zvuči opasno i egzotično, to ne predstavlja veliki problem za širu javnost.

Možete li ostati sigurni?

Pa, to je miješana sigurnosna torba. Je li vaš AMD Ryzen CPU ranjiv? Da je. Da li će vaš CPU AMD Ryzen vjerojatno iskoristiti na ovaj način? To je malo vjerovatno, barem kratkoročno.

U skladu s tim, oni koji imaju AMD Ryzen sustav trebali bi povećati razinu svoje budnosti za sljedećih nekoliko tjedana dok AMD ne može pustiti sigurnosnu zakrpu. Nadamo se da će biti prokletstvo bolje od zakrpa Spectre / Meltdown Jesu li još uvijek prijetnja i prizor? Zakrpe koje su vam potrebneSpectre i Meltdown su ranjivost procesora. Jesmo li bliže otklanjanju tih ranjivosti? Jesu li zakrpe radile? Čitaj više !

Gavin je stariji pisac za MUO. Također je urednik i SEO Manager za kripto fokusirano sestrinsko mjesto MakeUseOf, Blocks Decoded. Ima BA (Hons) suvremeno pisanje s digitalnim umjetničkim praksama koje su pljačkale sa brda Devona, kao i više od desetljeća profesionalnog iskustva u pisanju. Uživa u velikim količinama čaja.