Oglas

Dakle, nije vas bilo briga što će Google, Amazon, Facebook i Samsung prisluškivati vas. Ali kako mislite o cyber-kriminalcima koji slušaju razgovore u vašoj spavaćoj sobi? WikiLeaksov trezor 7 datoteka sugerira da ćete uskoro moći igrati domaćina neočekivanim posjetiteljima.

Najopasniji zlonamjerni softver Centralne obavještajne agencije - koji je u stanju gotovo da hakira svi bežična potrošačka elektronika - sada bi mogli sjediti u rukama lopova i terorista. Pa što to znači za vas?

Što je trezor 7?

Trezor 7 je procurio niz dokumenata koji se odnose na sposobnosti cyber ratovanja Središnje obavještajne agencije (CIA). Veliki dio softvera opisanog u Vault-u 7 otkriva kako CIA kontrolira i kontrolira pametne telefone, tablete, pametne televizore i druge uređaje povezane s Internetom. 7. ožujka WikiLeaks je objavio mali dio dokumenata.

Što bi sve trebalo prestraviti: Prema WikiLeaksu, the CIA je izgubila kontrolu nad tim alatima. A sada ih posjeduju i kriminalci (vjerojatno). Međutim, mnogi od

Objavljeno eksploati (postoje mnogi još neobjavljeni podvizi) stari su gotovo pet godina i otada su zakrpani.Kako kriminalci nabavljaju američke alate za hakiranje

Nisu svi koji rade za obavještajnu agenciju član kartice. CIA redovito angažira zaposlenike kod saveznih ugovornih radnika u privatnom sektoru. Mnoge od tih privatnih obavještajnih tvrtki, kao što je HBGary, nedostaje sigurnost CIA-e.

Edward Snowden bio je savezni ugovor

Na primjer, Booz Allen Hamilton zaposlio NSA izvođača Edward Snowden, koji su slavno procurili dokumente koji se odnose na ilegalne programe nadzora NSA-e. Dodatno, Booz Allen Hamilton pretrpio je hack iz 2011. godine.

U svom službenom priopćenju, WikiLeaks je tvrdio (moj naglasak):

Čini se da se arhiva nalazi neovlašteno je distribuirao među bivšim američkim hakerima i izvođačima, od kojih je jedan pružio WikiLeaksu dijelove arhive.

Izdvaja se jedan dio citata: alati su cirkulirani na "neovlašteni način". Posljedica bi se trebala ticati svih na svijetu. CIA je vjerojatno izgubila kontrolu nad portfeljom alata za hakiranje u iznosu od 100 milijardi dolara.

Ali ovo nije prvi put da su privatni akteri nabavili opasan softver koji je razvila vlada.

Crv Stuxnet

Na primjer, the Stuxnet crv Microsoft Patches Freak & Stuxnet, Facebook vas sprečava da osjetite masnoću [Tech News Digest]Microsoft krpa probleme, Facebook više ne osjeća masnoću, Uber želi žene, iPhone Google kalendar, PlayStation sleti u Kinu i igra Snake u fontani s vodom. Čitaj više , još jedan oružani zlonamjerni softver, pao je u ruke cyber kriminalaca ubrzo nakon napada Otkriće 2010. Od tada, Stuxnet se povremeno pojavljuje kao zlonamjerni softver. Dio njegove sveprisutnosti odnosi se na njegovu bazu kodova. Prema Seanu McGurku, istraživaču kibernetičke sigurnosti, The izvorni kod za Stuxnet je dostupan za preuzimanje.

Sada možete preuzeti stvarni izvorni kod Stuxneta i možete ga preurediti i prepakivati, a zatim ga, znate, usmjeriti prema mjestu odakle je došao.

To znači da gotovo svaki koder može napraviti vlastiti komplet zlonamernog softvera temeljenog na Stuxnetu. Nedostatak CIA-e nad svojim cyber arsenalom osigurava da će eksploati i dalje dolaziti u ruke profitnih kriminalaca, terorista i skitnica. Ne postoji bolji primjer od ShadowBrokera.

Brokovi sjena

Godine 2016 Shadow Brokers grupa sramotno je prodala na aukciji seriju državnih alata za hakiranje. Kako su ukrali alate, nagađa se svatko, ali gdje stekli su ih poznato: NSA.

Prema The Intercept, dokumenti unutar Snowdena propuštaju povezati alate ukradene od strane Shadow Brokera s grupom sjeckanja poznatom pod nazivom Equation Group (EG). EG je koristio eksploatacije koje su kasnije pronađene u crvenom Stuxnet-u pod pokroviteljstvom države - što visoko sugerira vezu između NSA-e i EG-a. U kombinaciji s propuštenim alatima čini se da NSA i CIA nisu u mogućnosti kontrolirati vlastite tehnologije.

No, znači li to da su ugroženi vaša privatnost i sigurnost?

Povijest špijuniranja kupaca

Vaša privatnost i sigurnost su već ugrožena.

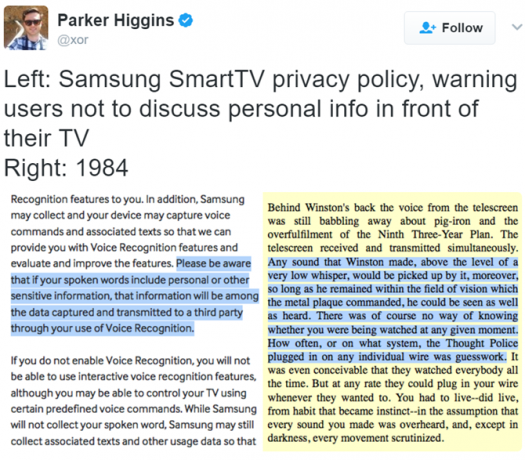

Gotovo svi moderni pametni proizvodi uključuju mikrofone. Neki uređaji zahtijevaju da pritisnete gumb za uključivanje mikrofona ili kamere. Ostali slušaju kontinuirano za izgovaranje ključne riječi. Na primjer, Samsungov asortiman pametnih televizora Samsungovi najnoviji pametni televizori izjednačili su se s Georgeom Orwellom iz 1984. godineNova značajka u najnovijim Samsung pametnim televizorima stavila je korejskog giganta u malo tople vode. Ispada da su slušali sve što ste govorili ... Čitaj više neprestano slušati, snimati i prenositi - a sve se ne oslanjajući se na sofisticirani vladin nadzor.

Pametni televizori su u vlasništvu

Izjava o privatnosti tvrtke Samsung što se tiče njihovih pametnih televizora zabrinjavajuće. Iako je Samsung izmijenio uvjete pružanja usluga o privatnosti kako bi izbjegao kontroverzu, originalnu izjavu snimio je korisnik Twittera XOR, glasi kako slijedi:

Evo relevantnog citata tvrtke Samsung (naglasak je moj):

Imajte na umu da ako vaš izgovorene riječi uključuju osobne ili druge osjetljive podatke, te će se informacije naći između prikupljenih podataka i proslijediti trećoj strani pomoću prepoznavanja glasa.

Ukratko, pametne televizije čuju sve što kažete. A Samsung te podatke dijeli s trećim stranama. Pretpostavlja se da su te treće strane tvrtke koje imaju samo komercijalni interes za vaše razgovore. I uvijek možete stvar isključiti.

Nažalost, haka "Anđeo plača" koji je razvila CIA čini da se televizor ne može isključiti. Plačući anđeo cilja Samsung pametne televizore. Dokumentacija Vault 7 na ovo se odnosi Način lažnog isključivanja. Iz Wikileaks:

… Plačući anđeo postavlja ciljni televizor u način lažnog isključivanja tako da vlasnik lažno vjeruje da je televizor isključen kad je uključen. U načinu rada "Lažni isključivanje" televizor radi kao greška, snimajući razgovore u sobi i šaljući ih putem interneta na skriveni CIA poslužitelj.

Samsung nije sam. Uostalom, Facebook, Google i Amazon (naš pregled odjeka Amazon Echo Review and GiveawayAmazonov Echo nudi jedinstvenu integraciju između prepoznavanja glasa, osobnog asistenta, kontrola automatizacije kod kuće i značajke reprodukcije zvuka za 179,99 USD. Probija li se odjek u novo tlo ili možete bolje na drugom mjestu? Čitaj više ) također se oslanjaju na korištenje mikrofona uređaja - često bez poznavanje pristanak korisnika. Na primjer, Izjava o privatnosti Facebooka tvrdi da oni koriste mikrofon, ali samo kada korisnik koristi "specifične" značajke Facebook aplikacije.

Kako tehnologija omogućava nezakonit nadzor

Najveći sigurnosni propust modernih pametnih telefona je njegov softver. Iskorištavanjem sigurnosnih ranjivosti u pregledniku ili operativnom sustavu napadač može udaljeno pristupite svim značajkama pametnog uređaja, uključujući njegov mikrofon. U stvari, tako CIA pristupa većini svojih pametnih telefona: preko mobilne ili Wi-Fi mreže.

Wikileaks' # Vault7 otkriva brojne CIA-ove „zero day“ ranjivosti na Android telefonima https://t.co/yHg7AtX5ggpic.twitter.com/g6xpPYly9T

- WikiLeaks (@wikileaks) 7. ožujka 2017

Od 24 iskorištavanja Androida koje je razvila CIA, njeni izvođači i strane agencije koje surađuju, osam se može koristiti za daljinsko upravljanje pametnim telefonom. Pretpostavljam da bi jednom pod nadzorom operator zlonamjernog softvera upotrijebio kombinaciju napada kombinirajući daljinski pristup, eskalacija privilegija i instaliranje trajnog zlonamjernog softvera (za razliku od zlonamjernog softvera koji živi u njemu) RADNA MEMORIJA).

Navedene tehnike obično se oslanjaju na to da korisnik klikne vezu u svojoj e-pošti. Nakon što meta dođe do zaražene web stranice, napadač tada može preuzeti kontrolu nad pametnim telefonom.

Lažna nada: Hakeri su stari

Na lažnoj nadi: od hakova otkrivenih u Vaultu 7, najviše se odnosi na starije uređaje. Međutim, datoteke uključuju samo djelić ukupnih hakova na raspolaganju CIA-i. Više nego vjerojatno, ti su hakovi uglavnom starije, zastarjele tehnike koje CIA više ne koristi. Međutim, to je lažna nada.

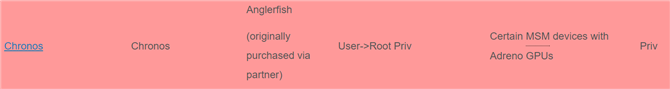

Mnogi od podviga široko se primjenjuju na sustave na čipu (što je SoC? Jargon Buster: Vodič za razumijevanje mobilnih procesoraU ovom ćemo vodiču proći kroz žargon kako bismo objasnili što trebate znati o pametnim procesorima. Čitaj više ) umjesto na pojedine telefone.

Na primjer, na gornjoj slici, Chronos iskorištavanje (između ostalog) može hakirati Adreno čipset. Propust u sigurnosti obuhvaća gotovo sve pametne telefone temeljene na Qualcomm procesorima. Opet imajte na umu da je objavljeno manje od 1 posto sadržaja Vault 7. Vjerojatno je mnogo više uređaja ranjivih na probojnost.

Međutim, Julian Assange ponudio je pomoć svim većim korporacijama zakrpite sigurnosne rupe otkrila Vault 7. Uz malo sreće, Assange bi arhivu mogao dijeliti s likovima Microsofta, Googlea, Samsung-a i drugih tvrtki.

Što trezor znači za vas

Riječ još nije uključena tko ima pristup arhivi. Ne znamo ni postoje li ranjivosti ili ne. Međutim, znamo nekoliko stvari.

Objavljeno je samo 1 posto arhiva

Dok je Google objavio to fiksirano najviše od sigurnosne ranjivosti koje koristi CIA, objavljeno je manje od 1 posto datoteka Vault 7. Budući da su objavljena samo starija iskorištavanja, vjerovatno je da su gotovo svi uređaji ranjivi.

Podvizi su usmjereni

Podvige su uglavnom ciljane. To znači da glumac (poput CIA-e) mora posebno ciljati pojedinca kako bi stekao kontrolu nad pametnim uređajem. Ništa u dosjeima Vault 7 ne sugerira da vlada neprestano guta, razgovore sa pametnih uređaja.

Obavještajne agencije su zaštitile ranjivosti

Obavještajne agencije skrivaju ranjivosti i ne otkrivaju korporacijama takva sigurnosna kršenja. Zbog sigurne sigurnosti operacija, mnoga od ovih iskorištavanja na kraju dođu u ruke cyber kriminalaca, ako ih već nije.

Možete li učiniti bilo što?

Najgori aspekt otkrića Vault 7 je onaj Ne softver pruža zaštitu. U prošlosti, zagovornici privatnosti (uključujući Snowden) preporučili su korištenje šifriranih platformi za razmjenu poruka, kao što je Signal, kako bi se spriječilo napadi čovjek-u-sredini Što je napad Čovjeka u sredini? Objasnio sigurnosni žargonAko ste čuli za napade "čovjeka u sredini", ali niste baš sigurni što to znači, ovo je članak za vas. Čitaj više .

Međutim, arhiva Vault-a 7 sugerira da napadač može zabilježiti pritiske telefona. Sada se čini da nijedan uređaj povezan s internetom ne izbjegava ilegalni nadzor. Srećom, telefon je moguće izmijeniti kako bi se spriječila njegova upotreba kao udaljeni program.

Edward Snowden objašnjava kako fizički onemogućiti kameru i mikrofon na brodu modernog pametnog telefona:

Ovisno o modelu telefona, Snowdenova metoda zahtijeva fizički odspajanje niza mikrofona (uređaji za uklanjanje buke koriste najmanje dva mikrofona) i isključujte utikače s prednje i stražnje strane kamere. Zatim umjesto vanjskog mikrofona koristite vanjski mikrofon.

Primijetio bih, međutim, da isključivanje kamera nije potrebno. Kamere mogu jednostavno zamračiti trakom.

Preuzimanje Arhiva

Oni koji su željeli saznati više mogu preuzeti cjelinu deponija Vault 7. WikiLeaks namjerava izdati arhivu u malim komadima tijekom 2017. godine. Sumnjam da se podnaslov Vaga 7: Godina Nula odnosi na veličinu arhive. Imaju dovoljno sadržaja da svake godine mogu objaviti novi smetnjak.

Možete preuzeti kompletan bujica zaštićena lozinkom. Zaporka za prvi dio arhive je sljedeća:

OBAVIJEST: CIA Vault 7 Year Zero dešifrirajuća lozinka:

SplinterItIntoAThousandPiecesAndScatterItIntoTheWinds

- WikiLeaks (@wikileaks) 7. ožujka 2017

Jeste li zabrinuti zbog gubitka kontrole CIA-e nad njihovim alatima za hakiranje? Javite nam se u komentarima.

Kreditna slika: hasan eroglu putem Shutterstock.com

Kannon je tehnološki novinar (BA) s iskustvom u međunarodnim poslovima (MA) s naglaskom na ekonomski razvoj i međunarodnu trgovinu. Njegova strast je u gadgetima koji potiču iz Kine, informacijskim tehnologijama (poput RSS-a) i savjetima i trikovima za produktivnost.