Oglas

Prijetnja da će pokupiti virus vrlo je stvarna. Sveprisutnost neviđenih sila koje rade na napadu na naša računala, krađi našeg identiteta i raciji na naše bankovne račune konstantna je, ali nadamo se da će prava količina tehničkog broja 5 najboljih diskova za spašavanje i oporavak za vraćanje sustava u sustav WindowsEvo najboljih Windows spasilačkih diskova koji će vam pomoći da pristupite računalu radi popravljanja i sigurnosnih kopija, čak i kad se ne pokrene. Čitaj više i malo sreće, sve će biti u redu.

Međutim, koliko su napredni antivirusni i drugi sigurnosni softveri, potencijalni napadači i dalje pronalaze nove, đavolske vektore koji će poremetiti vaš sustav. Bootkit je jedan od njih. Iako nije sasvim novo na sceni zlonamjernog softvera, došlo je do općeg porasta njihove uporabe i određenog povećavanja njihovih mogućnosti.

Pogledajmo što je bootkit, ispitajmo varijantu bootkit-a, Nemesis i razmisli što možeš učiniti da ostaneš jasan 10 koraka za otkrivanje zlonamjernog softvera na računalu Željeli bismo pomisliti da je Internet sigurno mjesto za provesti naše vrijeme (kašalj), ali svi znamo da postoje rizici iza svakog ugla. E-pošta, društveni mediji, zlonamjerne web stranice koje su funkcionirale ... Čitaj više .

Što je Bootkit?

Da bismo razumjeli što je bootkit, prvo ćemo objasniti odakle terminologija dolazi. Bootkit je varijanta rootkita, vrsta zlonamjernog softvera koji se može sakriti iz vašeg operativnog sustava i antivirusnog softvera. Rootkitove je notorno teško otkriti i ukloniti. Svaki put kada pokrenete sustav, rootkit će napadaču omogućiti stalni pristup razini korijena sustavu.

Rootkit se može instalirati iz bilo kojeg broja razloga. Ponekad će se rootkit koristiti za instaliranje više zlonamjernog softvera, a ponekad se koristi za izradu računalo "zombi" unutar botneta Kako se DoS napad može srušiti na Twitteru? [Objašnjena tehnologija] Čitaj više , može se koristiti za krađu šifriranih ključeva i lozinki ili kombinacija ovih i drugih vektora napada.

Rootkiti razine dizalice (bootkit) zamjenjuju ili modificiraju zakoniti alat za dizanje uređaja jednim dizajnom njegovih napadača, koji utječu na glavni registar pokretanja, evidenciju glasnoće ili druge sektore dizanja. To znači da se infekcija može učitati prije operativnog sustava i na taj način može uništiti sve programe za otkrivanje i uništavanje.

Njihova upotreba je u porastu, a sigurnosni stručnjaci primijetili su brojne napade usredotočene na monetarne usluge, od kojih je „Nemesis“ jedan od nedavno promatranih ekosustava zlonamjernog softvera.

Sigurnosna nemiza?

Ne, ne a Zvjezdane staze filma, ali posebno gadna varijanta bootkita. Ekosustav zlonamjernog softvera Nemesis dolazi sa širokim spektrom napada mogućnosti, uključujući prijenose datoteka, snimanje zaslona, evidentiranje pritiska tipki, injektiranje procesa, manipulaciju procesima i zakazivanje zadataka. FireEye, tvrtka za cyber-sigurnost koja je prvi put primijetila Nemesis, također je naznačila da zlonamjerni softver uključuje sveobuhvatan sustav podrška za stražnju mrežu za niz mrežnih protokola i komunikacijskih kanala, čime se omogućuje veća komanda i kontrola jednom instaliran.

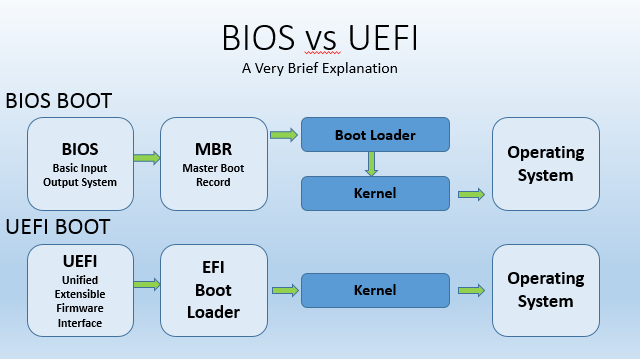

U Windows sustavu Master Boot Record (MBR) pohranjuju informacije koje se odnose na disk, kao što su broj i izgled particija. MBR je od vitalne važnosti za proces dizanja, koji sadrži kôd koji locira aktivnu primarnu particiju. Nakon što se to utvrdi, kontrola se predaje Zapisu za pokretanje volumena (VBR) koji se nalazi na prvom sektoru pojedinačne particije.

Knjižnica Nemesis otima ovaj proces. Zlonamjerni softver stvara prilagođeni virtualni datotečni sustav za pohranjivanje Nemesis komponenti u nedodijeljeni prostor između particijama, otimajući originalni VBR prepisujući izvorni kod sa vlastitim, u sustavu koji je sinhroniziran „BOOTRASH”.

"Prije instalacije BOOTRASH instalacijski program prikuplja statistike o sustavu, uključujući verziju i arhitekturu operativnog sustava. Instalacijski program može implementirati 32-bitnu ili 64-bitnu verziju Nemesis komponenata, ovisno o arhitekturi procesora u sustavu. Instalacijski program instalirat će bootkit na bilo koji tvrdi disk koji ima MBR boot particiju, bez obzira na vrstu tvrdog diska. Međutim, ako particija koristi arhitekturu diska GUID particijske tablice, za razliku od sheme particioniranja MBR, zlonamjerni softver se neće nastaviti s postupkom instalacije. "

Zatim, svaki put kad se zove particija, zlonamjerni kod ubrizgava komponente Nemesis u Windows. Kao rezultat, "Mjesto instalacije zlonamjernog softvera znači da će i dalje postojati i nakon ponovne instalacije operativnog softvera sustav, koji se široko smatra najučinkovitijim načinom za iskorjenjivanje zlonamjernog softvera, „ostavljajući uzaludnu borbu za čistim sustav.

Što je šaljivo, ekosustav zlonamjernog softvera Nemesis uključuje i svoju značajku deinstalacije. To bi vratilo izvorni sektor za pokretanje i uklonilo zlonamjerni softver iz vašeg sustava - ali postoji samo u slučaju da napadači moraju sami ukloniti zlonamjerni softver.

UEFI sigurno čizma

Knjižnica Nemesis uvelike je utjecala na financijske organizacije s ciljem prikupljanja podataka i sifona. Njihova upotreba ne iznenađuje Intelov stariji inženjer tehničkog marketinga, Brian Richardson, tko bilješke "MBR bootkiti i rootkiti bili su virusni vektor napada još od dana" Umetni disk u: i pritisnite ENTER za nastavak. " Otišao je na objašnjenje da iako je Nemesis nesumnjivo masovno opasan dio zlonamjernog softvera, on možda neće tako lako utjecati na vaš kućni sustav.

Windows sustavi stvoreni u posljednjih nekoliko godina vjerojatno će biti formatirani pomoću GUID particijske tablice s osnovnim upravljačkim softverom temeljen na UEFI Što je UEFI i kako vas to više štiti?Ako ste nedavno podigli računalo, možda ste primijetili kraticu "UEFI" umjesto BIOS-a. Ali što je UEFI? Čitaj više . Dio stvaranja virtualnog datotečnog sustava BOOTRASH zlonamjernog softvera oslanja se na prekid naslijeđenog diska koji neće postojati na sustavima koji se dižu s UEFI, dok bi provjera potpisa UEFI Secure Boot blokirala bootkit tijekom pokretanja postupak.

Dakle, oni noviji sustavi koji su unaprijed instalirani sa sustavom Windows 8 ili Windows 10 možda se, barem za sada, oslobađaju ove prijetnje. Međutim, to ilustrira veliki problem s velikim kompanijama koje nisu uspjele ažurirati svoj IT hardver. One tvrtke koje i dalje koriste Windows 7 i to na mnogim mjestima još koristeći Windows XP, izlažu sebe i svoje kupce a velika financijska i podatkovna prijetnja Zašto tvrtke kršenja kršenja mogu biti dobra stvarUz toliko informacija na mreži, svi se brinemo o potencijalnim narušavanjima sigurnosti. Ali ta se kršenja mogu zadržati u tajnosti u SAD-u kako bi vas zaštitila. Zvuči ludo, pa što se događa? Čitaj više .

Otrov, lijek

Rootkiti su lukavi operateri. Majstori obmuljivanja, dizajnirani su tako da upravljaju sustavom što je dulje moguće, prikupljajući što više informacija kroz to vrijeme. Antivirusne i antimalware tvrtke zabilježile su i brojne rootkite aplikacije za uklanjanje sada su dostupne korisnicima Kompletan vodič za uklanjanje zlonamjernog softveraOvih je dana zlonamjerni softver svuda prisutan, a iskorjenjivanje zlonamjernog softvera iz vašeg sustava dugotrajan je postupak, pa su vam potrebne upute. Ako mislite da je vaše računalo zaraženo, ovo je vodič koji vam je potreban. Čitaj više :

- Malwarebytes Anti-Rootkit Beta

- Kaspersky Lab TDSSKiller

- Avast aswMBR

- Bitdefender Anti-Rootkit

- GMER - napredna aplikacija koja zahtijeva ručno uklanjanje

Čak se, uz šansu za uspješno uklanjanje ponude, mnogi sigurnosni stručnjaci slažu da je to jedini način Da biste bili sigurni da je čist sustav 99% siguran je oblik pogona - stoga obavezno čuvajte svoj sustav podlogom-up!

Jeste li iskusili rootkit ili čak bootkit? Kako ste očistili svoj sustav? Javite nam dolje!

Gavin je stariji pisac za MUO. Također je urednik i SEO Manager za sestrino kripto fokusirano sedište MakeUseOf, Blocks Decoded. Ima BA (Hons) suvremeno pisanje s digitalnim umjetničkim praksama koje su pljačkale s Devonskih brda, kao i više od desetljeća profesionalnog pisanja. Uživa u velikim količinama čaja.